Российский квантовый центр запустил первую в России линию квантовой связи в городских условиях

Следи за успехами России в Телеграм @sdelanounas_ruУченые и инженеры Российского квантового центра первыми в стране запустили в опытную эксплуатацию полноценную линию квантовой защищенной связи — первая передача криптографической информации по 30-километровой коммерческой линии связи, соединившей два здания Газпромбанка в Москве, состоялась 31 мая 2016 г. Инвестиции в проект составили 450 млн. руб.

«Это наглядная иллюстрация того, как фундаментальная наука, квантовая физика приносит зримые технологические плоды. И квантовая криптографическая линия — только первая из них, мы разрабатываем и другие квантовые технологии, которые будут менять жизнь людей к лучшему», — говорит гендиректор РКЦ Руслан Юнусов.

В современном мире шифры при передаче данных используют не только силовые структуры и военные, но и финансовые структуры, и частный бизнес. Все владельцы банковских карт пользуются криптографией и шифрованной передачей данных, как и пользователи многих электронных коммуникационных сервисов. Однако у криптографических систем есть одна неустранимая уязвимость — они требуют передачи ключа. Если злоумышленник «подслушает» эту передачу, шифр становится бесполезным.

Эффективным решением этой проблемы может быть использование квантовой связи. Квантовые системы основаны на использовании фундаментальных законов квантовой механики, которые невозможно обойти. Для обмена данными в рамках этой технологии используются одиночные фотоны, состояния которых безвозвратно меняются, как только кто-то попытается их «прочитать». Поэтому незаметно «подслушать» информацию, которая передается по этим каналам невозможно. В настоящее время системы квантовой связи активно разрабатываются в Европе, в Китае, в США.

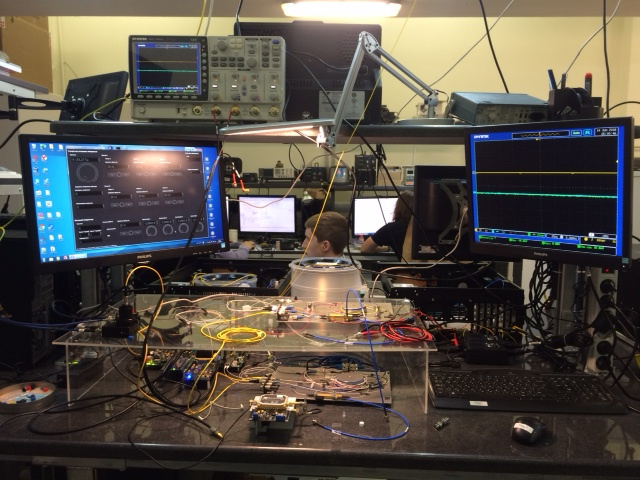

Работа над системой квантовой связи в Российском квантовом центре была начата в 2014 г. при поддержке Газпромбанка и Министерства образования и науки РФ. Инвестиции в проект составляют околоp450 млн. Научным руководителем проекта стал профессор Александр Львовский. Позднее для осуществления этого проекта была создана компания QRate, которую возглавил Юрий Курочкин. Первый в России квантовый защищённый канал связи был построен между отделениями Газпромбанка на Коровьем валу и в Новых Черемушках на базе существующей оптоволоконной линии.

«Принципиально важно, что канал был создан на основе стандартной телекоммуникационной линии, построенной из обычного оптоволоконного кабеля. Это значит, что наша технология может широко применяться на существующих сетях без переделок», — подчёркивает Юрий Курочкин.

Общая длина линии составила 30,6 км, процент ошибок при передаче ключа не превышает 5%, что является очень хорошим показателем для сети в городских условиях. Газпромбанк, который вкладывал средства в этот проект, намерен в последующем использовать квантовую связь в своей работе.

«Задача повышения защиты банковских каналов связи, а также электронных средств платежей от злоумышленников становится все более актуальной во всем мире, — отметил заместитель председателя правления Газпромбанка Дмитрий Зауэрс. - Внедрение передовых технологий, реализованных Российским квантовым центром, позволяет противопоставить изощренным методикам киберпреступников самые высокие достижения науки. Начало практического применения квантовых изобретений в банковской отрасли служит лучшим подтверждением значимости РКЦ на передовой науки и техники».

Заинтересованность в использовании разработок РКЦ в сфере защищенной связи проявили и другие организации, в том числе Сбербанк.

Кстати, а вы знали, что на «Сделано у нас» статьи публикуют посетители, такие же как и вы? И никакой премодерации, согласований и разрешений! Любой может добавить новость. А лучшие попадут в телеграмм @sdelanounas_ru. Подробнее о том как работает наш сайт здесь👈

16.06.1610:05:46

16.06.1613:06:26

riorom16.06.1617:02:24

17.06.1605:37:10

17.06.1606:34:05

17.06.1617:48:44

17.06.1619:34:47

17.06.1621:06:29

18.06.1606:44:05

18.06.1606:53:53

18.06.1607:52:51

18.06.1615:46:20

18.06.1617:11:37

16.06.1614:44:43

16.06.1617:49:12

16.06.1622:13:48